Dies ist ein Plädoyer für das Lesen, die Landkarten oder einfach nur eine ganz hervorragende Werbung auf Youtube

oder ein Link zum Blog InBerlin (hier ein Beitrag von WolfKamp)

Beratung Computer Software Seit 20 Jahre Erfahrung von Microprozessor bis IBM Mainframe

Dies ist ein Plädoyer für das Lesen, die Landkarten oder einfach nur eine ganz hervorragende Werbung auf Youtube

oder ein Link zum Blog InBerlin (hier ein Beitrag von WolfKamp)

Wer hat Interesse daran, dass die Energiewende vorankommt oder nicht?

Die klassischen Energieerzeuger mit Sicherheit nicht, solange sie mit den alten Anlagen Geld verdienen können.

Braunkohle

Insgesamt arbeiten in der Braunkohle nicht mehr als 50 000 Menschen. Im Vergleich dazu in den Windenergieanlagen aber mehr als doppelt soviel.

Nun sollte man die Arbeitsplätze nicht gegeneinander aufrechnen!

Aber die Politik hätte den Strukturwandel schon längst beginnen und begleiten können. Das erinnert stark an die Versäumnisse bei der Steinkohle im Ruhrgebiet. Aber die Zeiten haben sich geändert! Heute ist der Klimawandel eines der dringensten Probleme unserer Zeit.

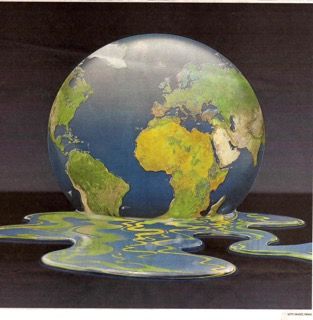

Klimawandel

Wer heute noch von Klimahysterie spricht hat den Schuss nicht gehört. Die letzten 1000 Jahre war es noch nie so warm wie heute. Mehr als 90 % der Forscher sind dieser Meinung. Siehe SPIEGEL Artikel von dieser Woche 50 / 7.12.2019. Seite 108 „Zu spät für den Klimawandel?“.

Die Populisten die grundsätzlich alles leugnen, lassen wir mal außen vor.

Außerdem gibt es Gegenden in dieser Welt, wo die Sommer bereits 7 Grad wärmer sind als früher.

Wie wird sabotiert

Nun ja, wenn der Strom immer teurer wird, sinkt der Zuspruch zum EEG, dem Erneuerbaren-Energie-Gesetz. Gegen die Energiewende agieren nicht nur Strom-, Atom-, und Kohle-Lobby sondern auch die Ölkonzerne. Alle verfolgen die Strategie, den Umstieg auf Ökostrom so teuer wie möglich zu machen um dann aus Kostengründen den Zubau neuer Anlagen zu deckeln. Die nun hochgetriebenen Ökostromkosten werden über die EEG Umlage auf die Verbraucher umgelegt. Windräder direkt an der Küste, wie in Großbritannien und Stromtrassen verschandeln angeblich die Landschaft. Jedoch sind Offshore Windparks und Erdkabel drei bis sechs mal so teuer. Aber das macht ja nichts, die Bundesregierung garantiert ja 6,91 % Rendite auf die Investitionssumme. Und an der Strombörse ist der Preis sehr niedrig, wird aber nicht an die Verbraucher weitergegeben.

Die Strombörse in Leipzig…

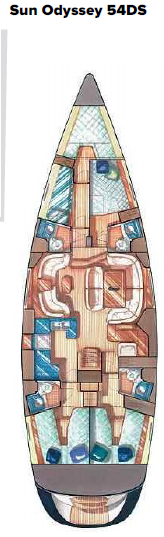

Zum Schiff (Text vom Vercharterer)

Wir haben schon mehrfach Kunden auf

dieser Yacht gehabt. Sie waren immer

sehr zufrieden. Vielleicht gibt es ein

paar kleine Schönheitsfehler am

dunkelblauen Rumpf. Grundsätzlich

wird die Yacht aber prima in Schuss

sein. Das Foto zeigt sie im Original!

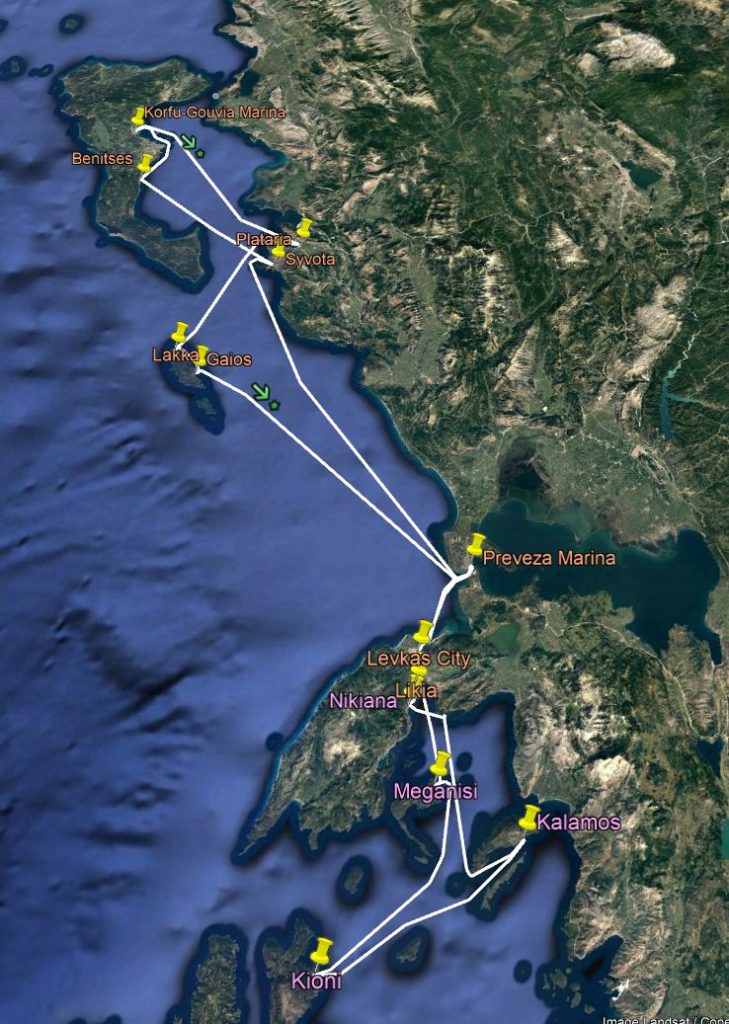

ein sehr interessantes und schönes Gebiet, welches der Autor bereits auf genau diesem Kurs bereits abgefahren hat.

Besonders Paxos ist sehr schön, die Fahrt nach Prevezza, Levkas und Kioni abwechslungsreich. Beispiel:

Quelle: https://www.computerwoche.de/a/cyberattacke-am-arbeitsplatz,3098962,2

Nach der Wahrnehmung des Security-Experten hätten Unternehmen wohl erkannt, dass Social Engineering eine große Bedrohung für sie ist. Deshalb beauftragen sie Unternehmen wie Secunet damit, fingierte Angriffe durchzuführen. „Tendenziell sind das große Unternehmen und Behörden, ab 5000 Mitarbeitern aufwärts“, so Reimers. Damit die Privatsphäre gewahrt bleibt, offenbart Secunet dem Auftraggeber keine Namen von Mitarbeitern, die ihnen Tür und Tor öffnen. „Über die Tests wird dann in der Mitarbeiterzeitung berichtet, um zu sensibilisieren.“ Manche Unternehmen beauftragen Reimers mit Awareness-Kampagnen, die dasselbe Ziel haben. In diesen Schulungen erleben die Mitarbeiter, wie dreist Social Engineers vorgehen.

Cyberkriminelle hatten in den vergangenen Jahren mehr oder weniger leichtes Spiel mit Microsoft Windows. Glücklicherweise hat der Konzern Exploits in letzter Zeit gezielt bekämpft, so dass Attacken immer schwieriger werden. Allerdings gibt es eine Kehrseite der Medaille, da viele Malwareentwickler sich nun wieder den Social-Engineering-Techniken zuwenden oder auf Nicht-Microsoft-Plattformen abzielen.

Ein Beispiel. Ein gutaussehende junge Dame mit schwerem Gepäck, die auf die Eingangspforte zuläuft und deren Mitarbeiterausweis halb verdeckt unter der luftigen Bluse steckt, hat große Chancen, dass ihr die Tür aufgehalten wird – ohne Kontrolle versteht sich. Auf dem Gelände verliert die Dame dann mit Trojanern präparierte USB-Sticks oder legt Zeitungen aus, denen CDs beigelegt sind. Auch die enthalten bösartige Codes.

Dass Schutz vor Social Engineering notwendig ist, belegt eine Studie des Hightech-Verbands Bitkom. Danach ist die Hälfte aller Unternehmen in Deutschland in den vergangenen zwei Jahren Opfer digitaler Wirtschaftsspionage, Sabotage oder Datendiebstahl geworden. „Social-Engineering-Angriffe sind meist so professionell, dass ein Angreifer sehr gute Chancen hat, erfolgreich zu sein. Daran ändert bislang auch nichts, dass die Mitarbeiter nach negativen Erfahrungen der Unternehmen immer mehr für das Thema sensibilisiert sind“, sagt Marc Fliehe, IT-Sicherheitsexperte bei Bitkom. Etwa 20 Prozent der Befragten registrierten Fälle von Social Engineering.

Die Anatomie eines Hacker-Angriffs

Optimiert für Suchmaschinen

Die Dunkelziffer ist sehr viel höher, denn „die meisten Angriffe werden nicht bemerkt“, sagt Dirk Fox. Er ist Geschäftsführer bei Secorvo in Karlsruhe. Auch dieses Unternehmen ist spezialisiert auf IT-Sicherheit. Es führt allerdings keine Social-Engineering-Tests durch. „Ich halte es für gefährlich, das Vertrauen der Mitarbeiter auszunutzen, Misstrauen gegenüber Mitarbeitern aufzubauen und ihnen dann noch den Spiegel vorzuhalten. Andererseits erwartet man freundliches Auftreten gegenüber Kunden.“ Das passt seiner Meinung nach nicht zusammen. Awareness-Kampagnen aber bietet Secorvo auch an.

Social-Engineering-Angriffe sind nach Kenntnissen von Fox sehr erfolgreich. „Ein gut gemachter Angriff führt zu 100 Prozent zum Ziel.“ Das würden Tests belegen, die im Auftrag von Unternehmen durchgeführt wurden. Oder die einzelnen Fälle, in denen Mitarbeiter von Secorvo Social Engineering festgestellt haben. Zum Beispiel, als ein scheinbarer Lieferant mit dessen E-Mail-Adresse an die Buchhaltung schrieb, die Kontonummer habe sich geändert. Rechnungen sollen bitte künftig auf folgendes Konto überwiesen werden. Die aktuelle Rechnung war der Mail angeheftet. (fm)

Das schöne ist, dass der Text gleich dabei ist (Karaoke)

Beispiel: https://www.youtube.com/watch?v=LQtCxh-fI44

oder Allle Vögel sind schon da

https://www.youtube.com/watch?v=3Q2j-LOabrg

Es grüßt Euch herzlich Euer Opa

ist wohl der Schädling mit den schlimmsten Auswirkungen.

Dies ist ein Computerschädling, der Ihr System infiziert, sperrt und dann Geld dafür verlangt, dieses wieder zu entsperren.die neueste Version von G-Data schützt vor Ransomware..

Backdoor – der Bösewicht steigt über eine Hintertür ein.

Backdoor – der Bösewicht steigt über eine Hintertür ein.

Die hat ein Programmierer bewusst offen stehen lassen. Meist handelt es sich um sogenannte Exploits, also Lücken im Betriebssystem, die den Einbruch ermöglichen.

Auch Geheimdienste nutzen diese Methode.

Rund 2.000 Anwender haben G DATA die besten Noten bei einer Umfrage von Techconsult im Bereich Malware-Protection gegeben. Das Unternehmen wurde dafür als „Champion“ ausgezeichnet. …mehr